Das Papierschild Syndrom und die Realo-Kur

Eine leicht entflammbare Defensiv-Strategie - Vorsicht, nicht anfassen!.

Die Menge macht das Gift. Und Papierkram haben wir jede Menge... So, oder so ähnlich geht es vielen Deutschen Unternehmen. Es stellt sich die Frage: wozu brauchen wir das, und was hilft uns das? Die folgende Glosse betrachtet das regulatorische Umfeld in der Informationssicherheit überkritisch, und provoziert so eine eingehendere Betrachtung des damit verbundenen "IT Risiko-Managements".

Durch die fortgeschrittene Integration, ob es den betreffenden Unternehmen bewusst ist oder nicht, gibt es keine IT Risiken mehr, die als solche von Unternehmens- und Geschäftsrisiken unterscheidbar geblieben sind.

Wenn eine Ransomware (eigentlich das Geschäftsmodell von Malware) ein Unternehmen lahmlegt, steht alles still. Nicht nur die Mauszeiger stocken. Ein separiertes IT-Risiko gibt es nicht mehr. Willkommen in 2020ern.

Soll uns der Papierkram überhaupt helfen?

Generell sind die Intentionen entscheidend. Es bringt nichts, sich hinter einem Papierschild zu verstecken. Die Zeiten, in denen man mit Unvernunft punkten konnte, sind vorbei. Da gab es gelegentlich mal Quick-Wins, da Regulationen im IT-Bereich nicht einfach umsetzbar waren. Heute ist das nicht mehr so. Es geht alles, wenn man nur will.

Inhalt und Sektionen

Jedes Quartal das Gleiche: Risiko-Workshop. Schauen wir mal. Führungskräfte delegieren ihre Risiko-Verantwortlichen, und die synchronisierten Kalender müssen zur Planung herhalten. Kein 1 Stunden Slot frei? Wenn wir uns niemals Zeit nehmen, woher soll sie dann kommen. Also bringen wir es hinter uns. Irgendwer muss es ja machen!

Für. IT. Risiko. Management. Da wäre die erste Frage: Was ist das? Die Zweite jedoch: Wessen Problem ist das eigentlich wirklich?

Angestellte, also Delegierte, sind in der Regel nicht haftbar. Risiko-Verantwortliche also. Damit ist das System im Prinzip schon unterminiert, und Risiko-Management zu einem Papierschild verkommen.

Theoretisch heißt es übrigens Chancen und Risiko-Management. Aber wer braucht schon Chancen? Die Delegierten in den Risiko-Workshops meist nicht, denn deren Boni hängen oft genauso wenig davon ab, welche Chancen das Unternehmen wahrnimmt, wie welche Risiken eintreten und was die Schäden sind. IT Risiko? - Das klingt schon amüsant. Und zum Nachtisch gibt es Kabelsalat? Ich freu mich jetzt schon …

“Und das ist unsere IT und Sicherheitsabteilung, gleich neben dem Kabelsalat…

Wir arbeiten dran.”

Augen zu und durch!

Ja Ja. Irgendwer muss es ja machen. Aber nicht zu doll. Maßnahmen müssten abgestimmt werden. Das wäre ziemlich aufwendig. Allein die Budgetplanung. Und Gewinn macht das Ganze ja auch keinen.

Daher parken wir das Risikozeug bei jemandem, den wir hochtrabend Informationssicherheitsbeauftragten nennen. Ein langer Arbeitstitel. Aber das ist auch schon alles. Wenn die Maßnahmen zu viele werden, ernennen wir einfach jemand anderen. Ein Informationssicherheitsbeauftragter (kurz übrigens ISB) ist einfach ein weiterer Delegierter. Es klingt wenig wie Datenschutzbeauftragter, aber jeder weiß, dass man keinen internen Datenschutzbeauftragten ernennt, wenn man es nicht muss. Anders als ISBs könnten diese in ihrer Rolle wirklich ungemütlich werden, und außerdem sind sie schwerer zu kündigen. Für Informationssicherheit muss ein einfaches Angestelltenverhältnis ausreichen. Das ist doch klar.

Verantwortung - Null

Null ist nicht immer gut

Das Bundesamt für Sicherheit in der Informationstechnik (kurz BSI) betrachtet sich als eine Mischung aus Konsumenten-Beratung (in einem Exportland), Regulator (in selektiven Sektoren, ausschließlich der wichtigen) und als eine Art Unternehmens-Berater (dem keiner zuhört). Was genau das BSI richtig macht, interessiert keinen. Cyberclown hier, Blödsinn dort. Fehlt nur noch die Musik. Das Perfide ist, dass der politische Einfluss um das BSI sich primär um den Exploit (also Schwachstellen) Markt dreht, und wie man da Behörden versorgen kann. Statt zu schützen. Spannende Sache, wenn man da mal einen journalistischen Artikel verfassen will. Mit dem Papierschild hat das nur am Rande zu tun.

Gelegentlich gibt es Änderungen an einem Sicherheitsstandard namens IT Grundschutz. Da stehen semi-verbindliche Dinge drin, die sporadisch und wenig Risiko-orientiert überprüft werden. Mit ollen Checklisten.

Die bestellten Auditoren haben erstens kaum Zeit, zweitens selten genug Erfahrung und drittens keine Vorstellungen von den wirklichen Risiken. Verantwortung - Null. Audit - fertig. Papier - an die Wand. “Nun sind wir sicher”. Bis nächstes Jahr! Zertifikat kommt per Briefpost. Einschreiben? Pah … so wichtig ist das nicht.

Intentionsethik funktioniert so nicht

Das Papierschild Syndrom geht jetzt schon seit vielen Jahren um. In Deutschland, und anderswo. Wohin man auch schaut: Regularien, Compliance oder wie das heißt, Normen und Standards. Aber keine gesetzlich verbindliche Haftbarkeit für Top-Manager. Das funktioniert so nicht.

Abheften reicht nicht: Intentionsethik geht anders.

Basis ist eine Art Intensionsethik. Intentionen, anders als Nutzen, sollen Unternehmen motivieren. Dazu von selbst das Richtige zu tun: als transparente, sich selbst-regulierende Organisationen. Dieses noble Ideal verblasst zunehmend. VW, Wirecard, DCGK. Das wird noch mehr. Das hat erst mal nichts mit Informationssicherheit oder IT zu tun. Es sei denn, man überlegt, wer die unternehmensinternen Akteure waren. Wo diese Leute nun sind.

Intentionsethik funktioniert, wenn man Führungskräfte daran misst. Generell jedoch ist die Effektivität von Risiko-Minderung kaum messbar, denn wer kann schon sagen, ob es nachlässig war oder nicht. Speziell dann nicht, wenn Auditoren (also akkreditierte, extern bestellte Prüfer) nichts angemerkt haben. Weil ihnen Zeit und Erfahrung gefehlt haben. Oder die richtigen Checklisten. Wozu brauchen die eigentlich ihre Checklisten? Werden die nicht ausgebildet, sodass sie selbst denken?

Sicherheits-Auditoren sind so etwas Ähnliches wie Wirtschaftsprüfer von den Big Four. Man sendet primär Berufsanfänger (mit Checklisten) in Unternehmen. So eine Prüfung muss sich schließlich rechnen, und erfahrene Prüfer sind zu teuer. Wenn der Nutzen fehlt, kann man viele Intentionen haben. Am Ende muss jemand davon profitieren. Dass es „sicher“ ist … auf dem Papier, versteht sich. Denn Papier zählt, wenn es um Haftung geht. Oder etwa nicht?

— Tatsächlich ist es nicht so. Gerade wenn auf dem Papier ein falsches Bild der „IT“ Risiken vermittelt wird, und dieses im Corporate Compliance, also im Business Risiko Management, reflektiert wird, kann es Ernst werden. Nicht nur vor Investoren.

— Auch vor der Betriebs-Ausfall / Cyber-Versicherung. Übrigens, das mit der Cyber-Versicherung … das funktioniert auch nur dann, wenn man die Policen einhält. Die im übrigen oft gar nicht ohne sind. Wenn man da mal so hereinliest, findet man schnell raus, was man unter Sorgfalt und was man unter Fahrlässigkeit verstehen darf. Ja, im IT Sicherheits-Bereich. Ungelogen, die meisten Cyber-Versicherungen prüfen heute genau. Mit erfahrenen Auditoren, die sich die Zeit nehmen. Und die selbst denken.

Es geht auch anders

Dass es auch anders geht, ist also klar. Schließlich gibt es genug Positivbeispiele. Jetzt nicht VW … und natürlich geht es auch dort anders. Einmal durchgefegt, dreimal gerüttelt, und hier und dort mal wen eingesperrt. Voilà … man höre und staune. Hat auch nichts mit IT zu tun? Da gings um Schummel-Software in Abgas-Elektronik? Na, diese Software wurde ganz bestimmt regelmäßig auf Sicherheit geprüft, und da fanden fokussierte Code-Audits statt. Meint ihr nicht?

Wer ist Prüfer, wer ist Abnehmer?

Prüfbögen sind geduldig

Tatsächlich ist der finale Prüfer und Abnehmer eines IT-Risiko-Managements, welches die Maßnahmen für das nötige Maß an Informationssicherheit fordert, die Geschäftsführung. Die Verantwortung bleibt dort. Übrigens, auch unabhängig vom Dienstleister-Geflecht, der Lieferkette und einer über Zweig-Niederlassungen verteilten Wertschöpfungskette. Egal, wie komplex eine Geschäftsgruppe aufgebaut wird. Konstrukte, die die Haftung an Briefkastenfirmen in Grauzonen leiten, sind in der Regel nicht legal. Und ein alter Hut. Und versichert bekommt man so was auch nicht mehr.

Was auffällig ist, ist, dass zentrale Dienstleister dann gerne mal GmbHs oder Start-ups sind, also haftungsbeschränkt bzw. inhärent limitiert. Diese Unternehmen werden kein richtiges Risiko-Management haben. Wozu denn auch? Nur, weil da ein großer Kunde ist? Der kann auch wieder abspringen.

IT Sicherheits-Management ist ein Belang der Geschäftsführung

Ein zertifizierbares Informations-Sicherheits-Management-System (ISMS) involviert die Geschäftsführung von Anfang an. Dies ist in den anerkannten Standards sehr explizit geregelt. Denn die Festlegung des Rahmens (Scope) findet durch das Top-Management statt. In einem zertifizierten Unternehmen darf man davon ausgehen, dass dieser Rahmen den ganzen Umfang des Sicherheitsprogrammes repräsentiert.

Es ist im Übrigen auch nicht so, dass Akkreditierungsstellen Rahmen abnehmen müssen, die die eigentlichen Kernbereiche des Unternehmens nicht abbilden. Eine Zertifizierung von irrelevanten Teil-Bereichen kann abgelehnt werden, und sollte es auch.

Ein Zertifikat sollte schließlich Geschäftspartnern, Kunden und Regulierungsbehörden ein gewisses Maß an Verlässlichkeit versichern. Warum Zertifizierungsstellen nicht mehr Zertifikatsanträge ablehnen, weiß ich nicht. Oftmals ist es ein behördliches IT Grundschutz-Zertifikat (BSI), das nur das absolute Minimum (z. B. bloß das Gebäude) abdeckt. Und nicht die eigentliche IT. Da muss sich das BSI auch nicht wundern, wenn man auf die Idee kommt, dass nur noch die Zirkus-Musik fehle. Und ja, das hat was mit Fördermitteln zu tun. Und damit, dass man den Scope im Zertifikat findet. Kann schließlich jeder selbst nachsehen.

Die ersten Schritte im Aufbau eines ISO 27001 Informations-Sicherheits-Management-Systems

Das Top-Management stellt den organisatorischen Kontext her.

Keine Delegierten.

Keine Zeit = keine Fortschritte

In manchen Organisationen wird das ganze IT-Sicherheitszeug als „Technische Compliance“ zusammengefasst, und soll dann erst einmal als Schriftsatz angefertigt werden. Da spräche generell auch nichts gegen, wenn es als Projekt im Rahmen der Vorbereitung einer Dokumentenprüfung für ein anstehendes Zertifizierungs-Audit geplant wird. — Jedoch ist dies einer der letzten Schritte, und es ist sehr unwahrscheinlich, dass es dazu kommt, wenn keine Zeit dafür gefunden wird. Ich fertige zumindest ohne abgestimmten Audit-Plan keine Dokumente für eine Prüfung an.

Denn generell ist das Inkraftsetzen der Vorschriften Sache der Geschäftsführung, die dazu eventuell bestimmte Gremien konsultieren muss.

Sei es der Aufsichtsrat inklusive des Betriebsrates, sei es ein Investoren-Gremium oder seien es die Eigentümer. Ein solcher Prozess kann Jahre dauern. Deshalb ist es realistischer, die Projektplanung nicht auf das Anfertigen von Dokumenten zu reduzieren. Und nicht gleich eine 100-seitiges ISMS abzuliefern. Das liest sich niemand durch.

In der Regel ist der Schriftsatz auch nur etwa 20 % der Arbeit. 80 % liegen in der Koordination, Kommunikation, Aufbereitung und dem Ermitteln der Anforderungen sowie dem Stakeholder Management. Je mehr Delegierte, also Stakeholder, desto schwieriger wird es. Wenn sie sich alle 100-seitige ISMS Doku durchlesen sollen, dann geht da sehr viel Arbeitszeit drauf. Das kostet.

Das haben wir schon immer so gemacht

Dann wirds aber Zeit, sich Zeit für Fortschritte zu nehmen. Immer ist ja eine sehr lange Periode. Oder?

Nicht jedes Unternehmen hat die Reife um formalisiertes IT Sicherheits-Management einführen zu können. Diese Unternehmen sollten keine Zertifizierungs-Audits planen, sondern versuchen sich erst mal weit genug zu entwickeln, und am Markt zu bleiben.

In Deutschland existieren verschiedene IT Sicherheits-Management Standards

Wir haben nicht nur den BSI IT Grundschutz, der im KRITIS und Behörden-Bereich relativ verbreitet ist. KRITIS steht für Kritische Infrastruktur, womit generell Versorger-Unternehmen und Banken gemeint sind, inklusive der öffentlichen Verwaltung. Zumindest weite Teile davon. Hier gilt jedoch, dass nur weil ein Zertifikat vorliegt, noch lange keine Risiken gesenkt werden. Das muss auch nicht nur am Scope (Rahmen) des ISMS bzw. Zertifikats liegen. Da gibt es noch ein anderes Problem. Und das ist schwieriger zu erkennen, denn es ist mehrschichtiger.

— Einerseits, dass die Entscheidungs-Träger bzw. deren Delegierte viele Risiken von abhängigen ISBs (die nicht frei handeln können) unterschätzen lassen, und andererseits, weil die Risiken kompetent und strategisch ermittelt werden müssten, um überhaupt gesenkt werden zu können. Ein ISB braucht aber in nur sehr wenigen Fällen eine nachweisliche Qualifizierung. — Soll aber qualifizierte Nachweise erzeugen. Wer findet den Fehler?

Bei den Nachweisen lässt sich natürlich mit ein paar dummen Tricks viel unterminieren. Und sparen (kurzfristig natürlich, weil Vorfälle können kostspielig werden). Mit der Senkung von IT Risiken hat trotzdem noch keiner (in einer Bilanz) gepunktet. Richtig gute Management-Boni gibts dafür nicht.

Schönwetter-Geschäftspläne verkaufen sich einfach besser. Außer bei Großanlegern, Investment-Banken und neuerdings auch bei gewissen öffentlichen Trägern, die dazugelernt haben. Langsam aber sicher.

Neben dem IT-Grundschutz gibt es noch:

IEC / ISO 27001 - die internationale Norm

VdS 3473 / 10000 - primär in der Auto-Industrie

das Bayrische ISIS 12 - das sich meines Erachtens für Mittelstand gut eignet

Industrie-spezifische Gesetze, die Teile der Normen einfordern

Interne Control-Systeme (primär rundum Finanz-IT), auf Basis der IDW Standards und Regularien für Aktiengesellschaften

und viele mehr

Warum gibt es so viele Standards?

Jetzt mal unter uns: dieses IT Gedöhns hat in Deutschland kaum eine Bedeutung, da wir eine vergleichsweise geringe Digitalisierung anstreben, und reativ wenig von unserem Brutto-Inlandsprodukt aus Tech-Unternehmen stammt. Es gibt in Deutschland kein FAANG Equivalent. Warum haben wir so viele Sicherheits-Standards? Und so wenige Risiko-Analyse Methoden, die was taugen?

Gefahren und Risiko-Ermittlung

Tatsächlich ist wahrscheinlich einer der Gründe für die vielen Sicherheits-Standards, dass der IT Grundschutz die Risiken strategisch aus Grundgefährdungen ermitteln lässt. Damit ist eine systematische Ermittlung der Risiken Voraussetzung für die Zertifizierbarkeit.

In der ISO 27001 selbst ist dies nicht nötig. Das bedeutet, es ist möglich einen ISB anzuweisen, nur ein paar Dinge im Risiko-Register einzutragen, den Papierkram fertig zu machen, und dann das Unternehmen mit einem Minimum an Maßnahmen zu zertifizieren. Ein ISB muss im Übrigen wie zuvor erwähnt meist keine Personenqualifizierungen nachweisen (außer mittlerweile in KRITIS Unternehmen, einschließlich Banken). Oder wenn ein Investor bei der Jahreshauptversammlung nachfragt. Das kann dann natürlich auffällig werden, gerade, wenn es zu Vorfällen kam.

Wird Zeit für die Kur!

Die Realo-Kur

Unternehmen brauchen Agilität, was Wandelbarkeit einschließt. Heutzutage gibt es viele neue Herausforderungen für die Wirtschaft. Teilweise aus Umweltschutz (Environmental Social Governance), teilweise aus anderen Bereichen des gesellschaftlichen Wandels und Fortschrittes. IT Sicherheits-Management muss sich ebenfalls wandeln.

Die Realo-Kur beginnt mit der einfachen Frage: wie bekommen wir den Papierkram so hin, dass der uns wirklich etwas bringt; außer Beschäftigung? Wir wollen den Unternehmen helfen, Resilienz aufzubauen und durch unsichere Zeiten zu kommen. Kriminelle sollen scheitern, und sich die Zähne ausbeißen. Nur, wenn sich ein großer Wasserkopf-artiger Papierschild gebildet hat, der uns im Weg ist, wie werden wir den denn bitte wieder los? — Wenige Unternehmen haben ein Kaminzimmer oder gestatten noch das Rauchen im Büro.

Es ist schon interessant, dass sich die Standards darüber ausschweigen, wie man veraltete Richtlinien außer Kraft setzen sollte, sodass auch dies jeder im Unternehmen mitbekommt und dafür sensibilisiert wird, dass die Richtlinien eventuell nicht mehr gelten. Wie modernisiert man ein Sicherheits-Management-System? Wie konsolidiert man es nach einem Merger?

Gut, man wiegt System A und System B auf einer Personenwaage, und wirft das schwerere weg. Aber wie macht man das richtig?

Man hält es schlank und auditierbar. Dass das keine Kleinigkeit ist, ist klar. Dass man dafür Erfahrung braucht, dürfte nun an dieser Stelle bereits ebenso klar sein.

Gefahren-Akteure, Kriminelle … Hacker?

Die arbeiten hart. Zweit-Job eben. Investieren kommt später… :-)

Wir sollten davon ausgehen, dass es um relevante Gefahren-Akteure geht. Also um Gruppen, die Aktionen zur gezielten Schädigung eines Unternehmens strategisch planen können. Nicht um Amateure, die im Vorbeigehen dem betreffenden Unternehmen empfindlichen Schaden bereiten. Natürlich, Fehler sind menschlich. Aber sie zu erkennen, gehört auch zum Job dazu. Und dabei richtig zu kommunizieren. Also bescheiden, ruhig, wiederholt in angemessener Weise, und sodass die Botschaft ankommt, dass es Lösungen gibt.

Sollte letzteres das Problem im betreffenden Unternehmen beschreiben, ist das Sicherheitsniveau bzw. die Reife des Unternehmens generell nicht ausreichend, um ein Zertifizierungsaudit zu planen. Betriebskommunikation ist jedoch ein zentrales Element im Sicherheits-Management.

Sind es primär Amateure (Skript Kiddies), die das Unternehmen lahmlegen, wären kurzfristige Investitionen in die Sicherstellung des Betriebes bzw. die Wahrung der Sorgfaltspflichten empfehlenswert. Ein ISMS hat die Aufgabe, mittel- und langfristige Maßnahmen im Unternehmen zu verankern, nicht die Aufgabe, gleich direkt kurzfristige Korrekturen einzuleiten. Oder die Kommunikation zu verbessern. Viele junge Informationssicherheits-Experten haben Probleme damit, ihren Platz in einer Unternehmung zu finden. Und wie man trotz des abstrakten bzw. schwierigen Umfelds dieser Spezialisierung ansteckende Positivität entwickelt. Aber das geht. Muss man überlegen, ob da ein Coaching vielleicht sinnvoller ist als eine Pentest-Schulung? Wäre zumindest meine Empfehlung.

Ein ISMS ist eben auch nicht die Eine-Antwort auf alle technischen und organisatorischen Fragen der Informationssicherheit. Es sei jedoch angemerkt, dass es relativ leicht ist in einer Organisation für eine kurze Zeit ein resilientes Sicherheitsniveau zu haben. Dieses Niveau jedoch über einen Zeitraum von mehr als 12 Monaten zu erhalten, bedarf gesteuerter und geplanter Investitionen (also einem ISMS). Ohne Buy-in der Geschäftsführung bzw. wenn zu viele Delegierte gestellt werden, wird dies nicht gelingen. Eine direkte Beteiligung ist der Schlüssel zum Erfolg. — Kriminelle involvieren sich schließlich auch direkt. Und oft auch über mehr als 12 Monate.

Schritt 1: Faire Risiko-Ermittlung

Risiken sollten stets balanciert betrachtet werden. Es geht nicht nur ums Geld.

Zwei Fragen an Spezialisten (Netzwerker, Sys Admins, Abteilungsleiter etc.):

Gab es kleine, mittlere oder schwere Sicherheitsvorfälle, Meldungen oder Probleme / Funde?

Wie viele, und was waren oder sind die Auswirkungen? (Gerne auch in unnötigen Arbeits-Stunden, Frustrationen usw. Damit muss man konstruktiv umgehen können.)

Daraus resultiert die Antwort auf die Frage: warum machen wir das. Denn wenn wirtschaftlicher Schaden (messbar oder nicht) entstanden ist, ist es ein Ziel, hier die Kontrolle zu erhöhen. Die Antworten auf diese Fragen können je nach Unternehmen divers ausfallen. Sie müssen auch nicht immer auf Anhieb „richtig“ sein. Subjektive Einschätzungen können voneinander abweichen, und dennoch individuell wichtig sein.

Ein Sicherheits-Management-System sollte KPIs (Key Performance Indikators) haben, also irgendwann Messungen liefern. Diese sollten als Vergleich herangezogen werden können. Wenn dies bisher nicht der Fall ist, müssen mehr Interviews geführt werden. Aber generell ist die Befragung von Spezialisten eine faire Herangehensweise an das Problem der Ermittlung von realen Risiken. Man kann sich theoretisch unendlich lange mit der Bestimmung von Schutzniveaus beschäftigen. Oder man fragt einfach die Mitarbeiter und Kollegen. Oft liefert dies balancierte Antworten als große Beratungsprojekte es tun. Beratung ist gut, Ehrlichkeit ist besser. Und mit Ehrlichkeit kommt man in diesem Berufsfeld sehr weit.

Schritt 2: Voller Risiko-Kontext

Risiko-Kontext bedeutet das ganze Szenario zu analysieren, inkl. der Trends

Risiken können abstrakt wirken. Daher sollten Szenarien analysiert werden. Vielen ist nicht klar, dass ein Risiko eine Eintrittswahrscheinlichkeit und eine Schadenshöhe haben muss. Das bedeutet, dass ein Risiko nicht so etwas ist wie "Hackerangriff".

Man muss den ganzen Kontext beschreiben, also die W-Fragen. Hierzu ist es wichtig, im Szenario zu denken, und Abhängigkeiten in der Wertschöpfungskette zu betrachten. Um den Risiko-Kontext zu repräsentieren, braucht es viel Erfahrung, eine gute Kenntnis der Prozesse, und was für Anfälligkeiten die verwendeten Implementierungen in der Regel haben. Dies kann man über Gutachten, Trend-Analysen und Szenario-Intelligenz Ansätze herausfinden (lassen). Analysten und Sachverständige sollten dazu in der Lage sein. Damit sind also Profis gemeint. Professionell bedeutet, dass jemand damit über einen längeren Zeitraum Geld verdient (hat). Leider gibt es speziell hier kein Überangebot. Systematische Analysen sind jedoch die Zukunft im Sektor der Informationssicherheit. Für alles andere ist es zu teuer geworden. Das Feld hat sich heute professionalisiert.

Typische Sicherheits-Vorfälle bestehen heutzutage (2024) aus vertikaler und horizontaler Eskalation, d. h. es wird meist ein Nutzer-Account übernommen (Phishing, schwaches Passwort, Kauf von Insidern). Dieser Zugang wird mit offensiven Maßnahmen zu einem Management-Account erweitert. Mittels üblicher Management-Funktionen breiten Angreifer sich horizontal in den Firmen-Netzwerken und Systemen aus. Sie sind von Sys Admins dabei nicht zu unterscheiden. Jedoch warten sie die Systeme nicht, sondern schädigen sie. Und dann kommt das Erpresser-Schreiben. Nachdem die Daten geklaut wurden, versteht sich. Wir reden hier nicht vom Kirchenchor. Kriminelle lügen und klauen.

Dies bedeutet aber auch, dass technisch gesehen

Multi-Faktor Authentifikation,

Identity und Access Management mit umgebungsweiter Anomalie-Erkennung,

sowie die Sicherung der relevanten Authenzifikations und Autorisations-Systeme

den meisten Angriffen genug entgegensetzen kann. In einem ISMS sollten diese Kontrollen also als Risiko-Mitigationen und als Baseline verwendet werden. Auch, da sie mittel- bis langfristig teuer sind.

Es sei angemerkt, dass es in bestimmten Systemen auch Schwachstellen gibt, die nicht einfach behoben werden können. Für die es keinen Patch, Fix, kein Update oder Upgrade, keine neue Version oder Alternative gibt. Hier hilft dann nur reaktives Vorgehen. Es ist notwendig anzuerkennen, dass es sich bei den betreffenden Systemen auch um Produkte von Marktführern handeln kann. Angreifer kennen auch Design- und Produkt-Architektur Schwachstellen. Manche Hersteller-Unternehmen haben gelernt, dass sie trotz der betreffenden Mängel in ihren Produkten weiter wachsen und der Markt trotzdem fest in ihrer Hand bleibt. Weil der IT-Markt von Papier wie gelähmt zu sein scheint. Aber … das ändern wir gerade. Die Realo-Kur ist für alle.

Sicherheitsberater ignorieren häufig die Vorgehensweisen von Angreifern. Es reicht nicht, sich theoretisch aus der ComputerBild oder via Heise Online z. B. mit dem Vorgehen von Ransomware auseinanderzusetzen. Updates und Patches sind nicht alles. Man muss den Modus Operandi der Akteure in die Planung von Sicherheits-Architekturen einbeziehen. Genauso wie die Time to Patch, die man überhaupt erreichen kann. Am Wochenende wird niemand Berge versetzen. So ist es seit mehr als 1000 Jahren in Europa.

Angreifer können auch Backups löschen. Unternehmen haben zudem nicht zwangsweise ein voll funktionsfähiges Business Continuity Management zur Fortführung des Betriebs in Krisenfällen. Theoretisch kann jeder Amateur Sicherheit in einem Unternehmen managen. Bis es zu einer Krise kommt. Dann müssen Experten und Forensiker ran. Auch hier gibt es kein Überangebot an erfahrenen Leuten. Und voraussichtlich bleibt dies auch so.

Es gibt einen schrumpfenden Markt für oberflächliche Sicherheits-Tests und beiläufiges Risiko-Management. Schnelle Papierschild „Lösungen“ für wenig Geld, und dann rein in die Schublade. Das Problem ist, dass dann die Incentivierung abhandenkommt, denn wer soll denn unqualifizierte Aussagen (unternehmensweit) kommunizieren? Ein guter ISB lässt sich dafür nicht einspannen, der Datenschutz-Beauftragte hätte sehr viele Fragen (zu Recht), und die Geschäftsführung hat sicher “keine Zeit”. Ich hätte keine.

Schritt 3: Quantifizierung und Qualifizierung

Viele Kleinigkeiten sind ebenfalls ein großes Sicherheitsproblem

FAIR ist ein OpenGroup Standard mit dem man sowohl kommunikativ als auch argumentativ zu fundierten und nachvollziehbaren Risiko-Bewertungen kommt. Wendet man die richtigen Teile aus FAIR an, ist es auch für kleine und mittlere Projekte eine gute Option.

FAIR also. Zu dieser Methodik gehört es die Fragen aus Schritt 1 zu stellen, also Subject Matter Experts (SMEs wie Sys Admins, Entwickler etc.) mal zu fragen. Daraus kann man Statistiken generieren, ähnlich wie KPIs aus einem ISMS sie liefern sollten. — Natürlich tun sie dies nicht immer. Es gibt sogar Endpoint Protection Lösungen, die ihre Vorfalls-Daten und Statistiken nicht herausrücken, und die sich so gegen hart arbeitende Sicherheitsmanager wehren.

Sicherheits-Management ist nicht leicht. Wenn man es richtig machen will, muss man sich an vielen Stellen weiterbilden.

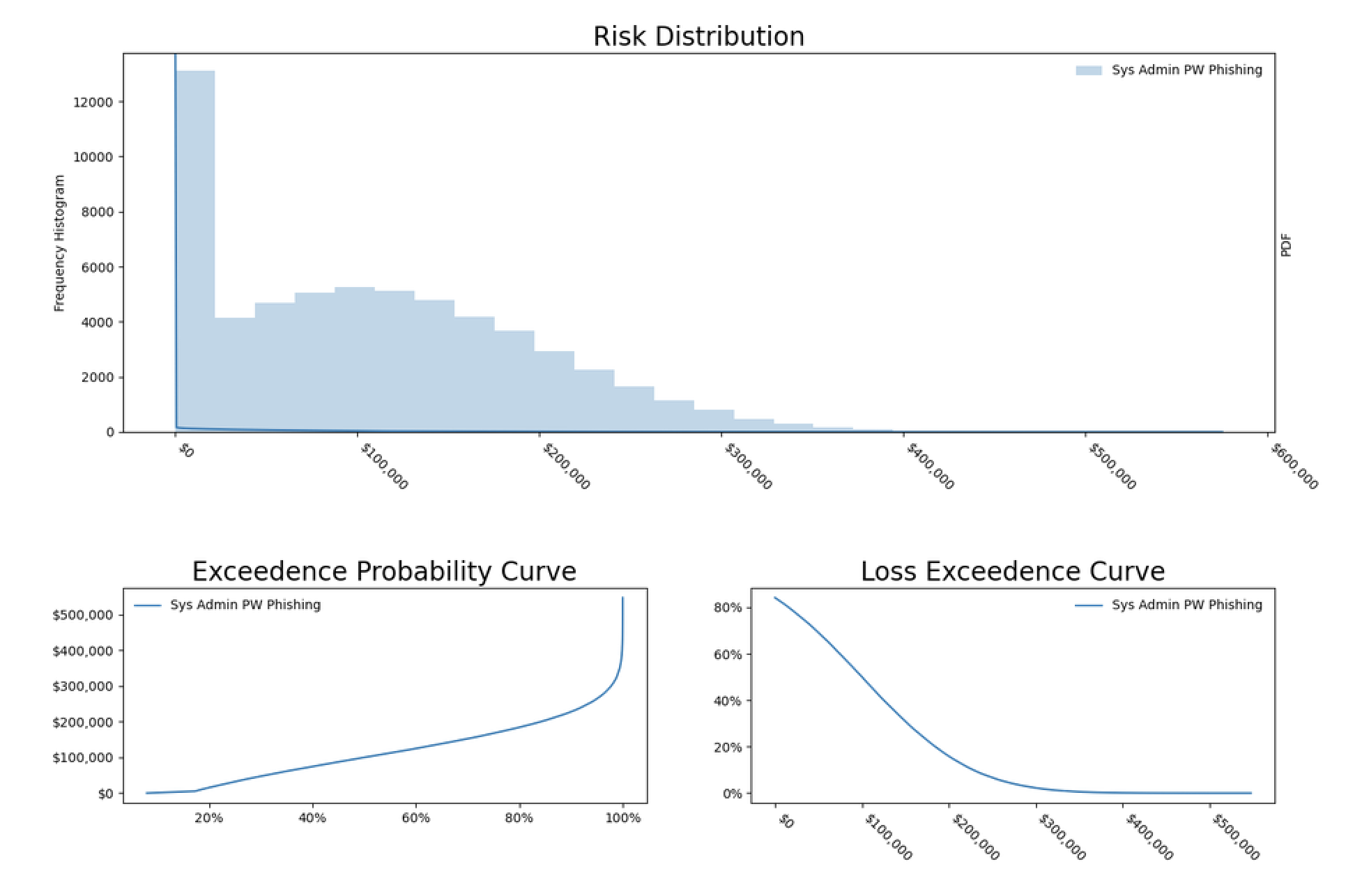

Risiko-Metriken und die Monte-Carlo Simulation

Nein, nicht Formel 1. Was ganz einfaches: sagen wir das konkrete Risiko sei

“Sys Admin Login gelangt in die Hände von Dritten, die es ausnutzen und damit Betriebsausfälle verursachen.”

Wie oft ist das passiert?

Einmal im letzten Jahr, war ein Verstehen. Jene Phishing E-Mail war gut gemacht. An dieser Stelle: man macht niemandem einen Vorwurf. C-Level, Senior-Level, …, Hausmeister., Lehrling. Phishing funktioniert bei 10 - 20 % der Kollegen. Viele sagen es nur nicht, weil sie sich nicht blamieren möchten. Ich hab auch schon mal draufgeklickt.

Wie war der Schaden?

Es gab einen Log-in Versuch in System X (1 Million Business Asset), aber der ist aus unersichtlichen Gründen gescheitert. Ist es völlig klar, dass nichts passiert ist? — Nein, denn die Nachvollziehbarkeit ist eingeschränkt.

Was macht man dann?

Als Analyst - zum Beispiel eine ganz einfache Monte-Carlo Simulation mit Excel. Nehmen wir an, die Schadenserwartung ist 1.000.000 EUR, die Eintrittswahrscheinlichkeit 10 % und es passiert einmal im Jahr. Dann nimmt man also zwei Formeln in Excel (DE, mit US-Formeln):

Schaden und Wahrscheinlichkeit - Spalte C6 bis 6000

=IF(RAND() < 0,1; 1000000; 0)

Jährl. Verlust-Erwartung über die Spalte

=AVERAGE(C6:C5000)

Analyst-Ergebnis:

Sys Admin PW Phishing

Mean € 108.386

Stdev € 86.701

Minimum € 0

Maximum € 547,908

Simulations 60,000 (hier also mehr)

Model Type FairModel

Nein, man muss das nicht mit Excel machen. Mehr dazu später.

Hier steht jetzt also, dass wenn ein Sys Admin einmal im Jahr sein Passwort für System X an eine Phishing Kampagne verliert, die betreffende Organisation mit einem jährlichen Verlust von 108.386 € rechnen muss.

Was bedeutet das? — Dass bei der Marktanalyse nur Systeme in einem gewissen Preisrahmen als Mitigationen (als Empfehlung) infrage kommen. Dass die Mitigationen die Wahrscheinlichkeit oder die Auswirkungen mindern könnten. Z. B. mittels Identity und Access Management Sicherheit oder mittels Segregation (inkl. Peer-Reviews) für Sys Admins. Aber, die Kosten für die Minderungsmaßnahmen sollten nicht die wahrscheinlichen Kosten eines Vorfalls übersteigen.

Das muss man auch nicht in Excel machen, aber in einem Governance-Risk-Compliance (GRC) Tool geht schnell unter, worauf die Annahmen beruhen. Insgesamt mache ich mit derartigen Programmen eher die Erfahrung, dass damit Papierschilde digitalisiert werden und die Beteiligten aneinander vorbeireden. Es gibt Pharma-Konzerne, Großbanken usw., die keine GRC Tools nutzen. Ein KMU muss es auch nicht unbedingt versuchen.

Wichtig ist es, das gesamte Szenario inkl. der Abhängigkeiten zu analysieren. Mit FAIR möglich, aber das ist ein anderes Thema. Kann FAIR helfen, Papierschilde abzubauen? — Ja, klar. Man muss auch nicht das ganze System für eine kleine Analyse hernehmen.

Zusammenfassung

In drei Punkten:

Papierschilde weg, sonst ist der Laden bald aus.

Kommunikation ist im Sicherheitsmanagement das A und O. Sensibilisierung von Senior Managern und C-Level Execs ist wichtig. Auch wenn deren Verträge nicht lange laufen. :-)

Analytische Ansätze sind die Zukunft. Pi mal Daumen ist vorbei. Dafür kostet Sicherheit heute zu viel, und der Markt ist zu stark gewachsen.

Für alle diese Ziele sind Lösungsansätze in diesem kurzen Artikel erwähnt, der für das Internet eigentlich viel zu lang ist. Daher ist er mit einer Glosse aufgerissen worden, und die Leser wurden ausgetrickst. Passiert, so was. So sorry.

Generell ist das Problem, dass Sicherheitsmanagement in der IT geparkt wird. Da gehört es nicht hin. IT wird in Deutschland unterschätzt. Sicherheit wird schnell mal unterminiert. Wenn aus der „IT“ plötzlich Business Analysen kommen … “Die sollen da mal ihr Windows machen.”

WWichtig ist, dass man zwischen den Zeilen liest. Die Vier Ebenen einer Nachricht. Auch ein Papagei kann sprechen. Bezahlen tut ihn aber keiner.

Weiteres: